こんにちはkimiです。

度々AppleやAmazonなどを装った不審なメールが出回っていますが、人によってはそういうメールがきたという実感のない人もいるかもしれません。

それはメールを受信する前にサーバー側で迷惑メールフィルタが正しく作用していることも原因の一つでしょう。しかし、その迷惑メールフィルタでは防ぎきれない可能性のある攻撃手法が明らかになりました。

なんと、受信した後にメール内容を書き換える方法が発見されたのです。なんだそれ!?

今のところは実害は報告されていないが…

通常、不審なURLが記載されているメールは、メールボックスに届く前に迷惑メールフィルタなどで弾かれて表示されなくなっていることが多いですよね。

しかし今回明らかになった攻撃手法を用いることにより、メールを受信した後にメール本文記載のURLを書き換えることで、そうしたフィルタをかいくぐることが可能となります。

その結果として、そのメールを迷惑メールと考えていない受信者が、メール本文の不審なURLにアクセスすることになるということ。

Photo credit: Foter.com

この攻撃手法は、Ropemakerと呼ばれており、セキュリティ企業のMimecastの研究者Francisco Ribeiro氏が報告したものです。

仕組みとしては、外部のCSSを用います。メールの文面をカラフルに装飾するためにはウェブページで使われているようなHTMLやCSSを使いますが、これを外部に置いてメールが参照するよう指定しておくことで、メールを表示するときに外部からそれらを読み込みます。

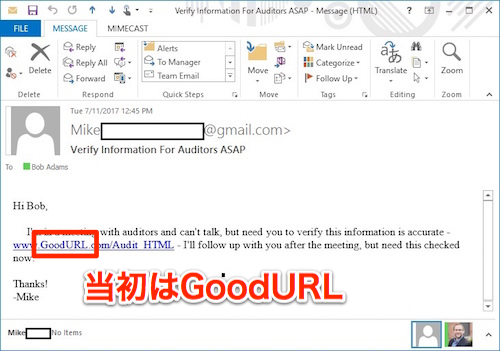

以下の写真は受信当初のメールの例。GoodURL.comにリンクが貼られていますね。

最初は無害なURLを書いておき、攻撃者がメールを送信し迷惑メールフィルタを通過した後に外部のCSSを書き換えて有害なURLにすることで、有害なURLを読み込ませることになり…有害なメールにもかかわらず迷惑メールフィルタをかいくぐることができます。

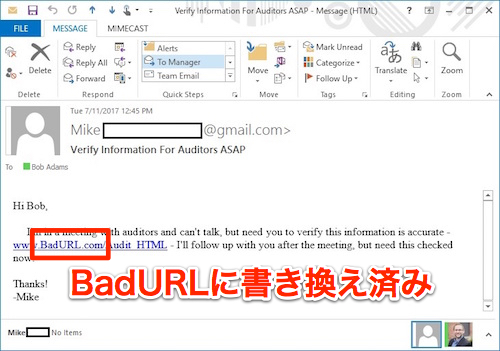

その結果メールのデザインによっては受信者は迷惑メールと判断できず、フィッシング詐欺などのURLにアクセスしてしまうこととなります。

以下の写真が受信後にURLを書き換えられた例。「BadURL」となっているのが確認できます。

また、もっと洗練させた攻撃として、同様にCSSで選択されるものを選択的に制御、攻撃者が悪意あるURLを後から本文に追加するというものもあるようです。

この攻撃では最初受信者がメールを受け取った段階ではURLは表示されていないため、セキュリティソフトウェアは検知するためのフラグを立てることができずに厄介なことになります。

現時点ではこれらの攻撃は報告されていませんが、報告されていないだけで実際に起こっていないとも言い切れません。

これらの攻撃から守るためにMimecastは、Apple Mail、Outlook、Thunderbirdのデスクトップ版やモバイル版のメールクライアントではなく、ブラウザベースのGmail、iCloud、Outlookのメールクライアントを使うことを推奨しているようですよ。

既存のメールフィルタでは太刀打ちできないこの攻撃方法。ユーザーが気をつけるのはもちろんですが、メールクライアントを作っているソフトウェア会社も早急に対応をお願いしたいところですね…!